从爆红到被黑,DeepSeek们如何应对愈演愈烈的网络攻击?

2025-02-19 12:07:01爱云资讯7306

DeepSeek凭借顶尖AI能力与创新技术持续爆红,无论是其高效的模型推理能力,还是对边缘计算和分布式AI的推动,DeepSeek 都展现出巨大潜力,吸引了大量用户和企业关注。然而随着影响力的扩大,DeepSeek 也成为网络攻击的主要目标。从DDoS攻击到数据库泄露,再到恶意代码注入、僵尸网络攻击等,DeepSeek 安全防线屡遭冲击。这些攻击不仅影响了平台正常运行,还对用户的数据安全和业务连续性造成严重威胁。

本文将复盘截至目前DeepSeek遭受的主要网络攻击事件,深入探讨其背后的技术漏洞、攻击手法以及防御策略。

一、攻击历程与手段梳理

此次针对DeepSeek的网络攻击呈现出明显的攻击持续时间长、手段多样且逐步升级的特征。

1、HTTP 代理攻击:在 1 月 3 日 - 1 月 13 日的攻击初期,出现疑似 HTTP 代理攻击。攻击者利用代理服务器隐藏真实 IP 地址,向 DeepSeek 发送大量请求,试探网络防御。这种攻击方式较为隐蔽,能在一定程度上逃避溯源,给防御工作增加难度。

2、SSDP、NTP 反射放大攻击:1 月 20 日 - 1 月 26 日,攻击方式转变为 SSDP、NTP反射放大,并伴有少量 HTTP 代理攻击。攻击者借助 SSDP和 NTP漏洞,向大量存在漏洞的服务器发送伪造请求,这些服务器将响应数据包发送到DeepSeek服务器上,形成反射放大效果,导致大量流量涌向目标,消耗其网络带宽和系统资源。这种攻击利用了网络协议的开放性和部分服务器配置不当的问题,能以较小的流量投入引发大规模的攻击效果。

3、应用层攻击与暴力破解:1 月 27 日- 1 月28 日攻击升级,数量急剧增加且手段升级为应用层攻击。特别是 1 月 28 日,出现大量来自美国的暴力破解攻击。攻击者针对应用层的登录、认证等功能,通过不断尝试不同的用户名和密码组合,试图获取系统权限。这种攻击直接威胁到用户数据安全和系统的正常运营,一旦成功,攻击者可进一步窃取敏感信息或对系统进行恶意操作。

4、僵尸网络攻击:从 1 月 30 日凌晨开始,RapperBot、HailBot 等僵尸网络团伙参与攻击。这些僵尸网络基于Mirai木马程序源码开发,通过控制大量物联网设备(如路由器、网络摄像头等)组成僵尸网络集群。僵尸网络中的设备被植入恶意代码,受攻击者控制,向 DeepSeek 发送海量请求,执行各种 DDoS 攻击,严重影响服务的稳定性和可用性。

5、AI 资源损耗攻击:攻击者利用 AI 模型计算复杂度高、资源消耗大的特点,恶意构造请求。通过精心设计复杂的模型参数查询,触发高维张量计算,使单次请求就能消耗数倍于常规任务的 GPU 资源;或者进行上下文注入攻击,植入特定提示词(prompt)迫使模型执行递归解析,导致 CPU / 内存资源枯竭。这种攻击方式成本效益比高,无需海量僵尸节点即可瘫痪服务,且容易绕过基于流量阈值的传统防护策略。

6、恶意注册攻击:攻击者利用自动化工具,批量生成虚假账号进行注册。一方面,这些大量虚假账号会占用系统的注册资源和存储空间,增加服务器的负载压力;另一方面,恶意注册可能是后续攻击的前奏,攻击者可利用这些注册账号发动进一步攻击,如发送垃圾数据、刷量干扰正常业务流程等。而且,恶意注册使得平台用户数据变得混乱,难以进行有效的用户管理和服务质量保障,对平台的信誉和正常运营造成负面影响。从攻击细节来看,攻击者可能通过编写脚本,利用软件漏洞或弱验证机制,快速生成大量看似合法的注册请求,绕过平台的注册限制和验证环节,从而实现恶意注册的目的。

7、供应链投毒攻击:攻击者利用名称拼写变体的方式,在 PyPI (Python 官方的第三方库仓库Python Package Index)上传了 “deepseeek” 和 “deepseekai” 两个恶意软件包,以此仿冒DeepSeek。由于这种仿冒手段具有很强的迷惑性,开发者很容易受到误导而下载并使用这些恶意软件包,最终导致恶意软件混入软件供应链。

8、其他攻击:另外还有诸多的针对DeepSeek的恶意应用层攻击行为,包括XSS 漏洞、数据库泄露、模型投毒、 模型越狱等,并伴随有众多的 DeepSeek 仿冒网站恶意引流。

二、重点攻击详解:DDoS 攻击

此次攻击事件中DDoS 攻击贯穿始终,是主要的攻击形式,包括多种具体攻击手段:

1、UDP 泛洪攻击:攻击者通过僵尸网络向 DeepSeek 服务器发送大量 UDP 数据包,消耗网络带宽资源。由于 UDP 协议是无连接的,服务器在接收到数据包后无需建立连接即可处理,这使得攻击者能快速发送大量数据包,导致网络拥塞,正常的网络通信无法进行。

2、UDP 数据包伪造:向目标服务器发送大量伪造的 UDP 数据包,欺骗服务器进行响应,进一步消耗网络带宽。这些伪造的数据包源地址和目的地址可能是随机生成的,服务器在处理这些无效请求时,会占用大量资源,影响正常业务的处理能力。

3、GRE - IP 泛洪攻击与 GRE - Eth 泛洪攻击:利用 GRE(通用路由封装)协议,分别封装 IP 网络数据包和 Eth 网络数据包,大量发送这些数据包消耗受害者网络带宽。GRE 协议原本用于在不同网络之间建立隧道,攻击者却利用它来构造大量的攻击流量,增加了攻击的复杂性和隐蔽性。

4、SYN 泛洪攻击:发送大量 SYN 数据包,使服务器创建大量处于半连接状态的请求,消耗系统内存和 CPU 资源。在 TCP 三次握手过程中,服务器收到 SYN 包后会为该连接分配资源并发送 SYN + ACK 包等待客户端确认,但攻击者不进行后续确认操作,导致服务器资源被大量占用,无法处理正常的连接请求。

5、ACK 泛洪攻击与 ACK - PSH 泛洪攻击:ACK 泛洪攻击通过发送具有随机源端口、目的端口及数据等信息的 ACK 数据包消耗网络带宽;ACK - PSH 泛洪攻击则是带有 PSH 标记的 ACK 响应与服务器建立连接,发送大量请求消耗网络带宽。这两种攻击利用 TCP 协议的特性,以大量无效的 ACK 包干扰服务器的正常处理流程,导致服务器性能下降。

6、TCP 泛洪攻击与 HTTP 泛洪攻击:TCP 泛洪攻击通过发送大量 TCP 数据包消耗网络带宽;HTTP 泛洪攻击向目标服务器发送大量的 HTTP 报文,消耗网络带宽和服务器资源。HTTP 泛洪攻击针对应用层的 HTTP 协议,通过大量的 HTTP 请求使服务器忙于处理这些请求,无法及时响应正常用户的需求。

三、应对策略与启示

DeepSeek 在 1 月 28 日凌晨 00:58 进行了 IP 切换,并暂时限制了除 + 86 手机号以外的注册方式,以保护现有用户的利益。同时技术团队与网络安全专家合作,积极应对攻击,努力降低损失,保障服务的稳定性。

相关主体防范建议:

●AI企业:AI大模型及AIGC应用企业应对DDoS攻击需采取多层次防御策略,包括基础设施加固、智能流量治理、增强模型安全、定期攻防演练等,通过技术加固、AI赋能与动态防御,强化自身安全体系,抵御DDoS攻击。

●网络安全/云服务提供方:防范 DDoS 攻击的方法相对成熟,需要将资源投入与常态化安全运营深度结合,多方协同配合。其中,Web 应用防火墙(WAF)是重要的防护手段。WAF 能够对网络流量进行深度检测和过滤,识别并拦截 DDoS 攻击流量,保障网站和应用的正常运行。在应对僵尸网络的应用层爆破攻击时,云 WAF 具有独特优势。云 WAF 基于云计算架构,具备强大的分布式计算能力和海量的威胁情报数据,能够快速识别和阻断僵尸网络发起的应用层攻击请求,有效防止僵尸网络入侵网络。

●政府/企业单位:加强防护,及时发现处置感染节点,避免设备成为僵尸网络的肉鸡。终端和 IoT 设备的基础安全治理至关重要,包括修改默认密码、管控网络设备和 IoT 设备管理端口的访问策略、及时进行固件补丁升级等。同时,端云侧需部署有效的杀毒、EDR、CWPP 等安全产品,构建系统的安全基石。

●监管机构:DDoS 治理涉及大量资源联动,特别是国际治理协同,难度较大。需要完善国家安全和公共安全层面的技术资源和体系能力,加强国际合作,共同打击网络犯罪。

四、白山云为AI技术发展保驾护航

白山云安全实验室凭借在网络安全领域丰富的创新技术探索积累和15+年攻防实战经验,为AI大模型和AIGC企业提供专业安全解决方案,实现AI业务持续稳健运营。

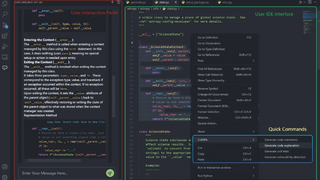

1、云WAF一键布防,高效防御拦截各类威胁攻击

●精准识别与过滤攻击流量:在 DeepSeek 遭受的攻击中,无论是早期的 HTTP 代理攻击,还是后续的 SSDP、NTP 反射放大攻击,白山云WAF产品都能凭借对攻击行为模式的深度理解,快速甄别出异常流量。例如,通过分析 HTTP 请求的头部信息、请求频率、请求内容等关键要素,WAF 可以有效识别出伪装成正常请求的恶意 HTTP 代理攻击流量,并及时进行拦截,阻止其对服务器造成危害。

●应用层深度检测:此次攻击后期出现的应用层攻击,如暴力破解攻击等,对服务的威胁极大。对于此,白山云WAF产品可以监测登录请求的频率和模式,一旦发现某个 IP 地址在短时间内发起大量异常的登录尝试,便会触发防护机制,采取限制该 IP 访问、发送告警信息等措施,有效防止攻击者获取系统权限。

●实时阻断与防护:在攻击峰值期间,大量恶意流量如潮水般涌来,白山云WAF产品可以在瞬间对这些攻击流量进行拦截,确保服务器资源不被恶意消耗,保障正常用户的服务请求能够得到及时响应。

2、配套安全服务,提供最强安全兜底

●模型安全漏洞扫描:AI 大模型在开发和部署过程中可能存在各种安全漏洞,如代码漏洞、逻辑漏洞等。白山云安全服务提供针对 AI 大模型的专业漏洞扫描工具和服务,检测是否存在常见安全漏洞,如缓冲区溢出、SQL 注入、跨站脚本攻击(XSS)等。同时,还能对模型的训练和推理过程进行安全性分析,检查是否存在数据泄露风险、模型参数被篡改的可能性等问题。

●数据安全监测:AI 大模型涉及大量的数据处理,数据安全至关重要。白山云安全服务可以对数据的全生命周期进行监测,包括数据的收集、存储、传输和使用等环节。例如,通过对数据流量的加密监测和数据访问日志的分析,及时发现数据泄露的迹象,并采取相应的措施进行处理。

●威胁情报共享:白山云威胁情报共享平台收集和整合来自全球的网络安全威胁情报信息,这些情报可以帮助安全团队及时了解最新的攻击趋势和针对 AI 领域的特定威胁,并将其应用到对大模型和AIGC应用的安全防护中。

●应急响应服务:应急响应服务是安全兜底方案的重要组成部分,一旦发生安全事件,白山云应急响应团队将迅速介入,进行事件调查、分析和处理,尽快恢复系统正常运行,减少损失。

DeepSeek 崛起的同时,也伴随着一场网络安全领域的汹涌暗战。白山云安全实验室将持续加码安全能力,帮助客户应对新技术挑战,为AI技术发展和AIGC时代夯实安全底座。

相关文章

- 九科信息bit-Agent智能体,打通企业应用DeepSeek等大模型的最后一公里

- DeepSeek 赋能保险业,帆陌飞保逐鹿低空保险

- 探秘 DeepSeek 落地进展,腾讯云携手业界专家共话 AI 生产力

- DeepSeek预测中大型企业招聘优先挑选AI招聘系统!

- RAGFlow调用DeepSeek,青云科技让用户轻松突破智能检索、知识管理难题

- DeepSeek驱动行业智变提速,腾讯云汇聚大咖共话进阶之路

- Holopix AI携手腾讯云接入DeepSeek,开发者工作效率提升60%-70%

- 鸿蒙版百度地图融合DeepSeek,一句话get智慧出行服务

- 联想小新 Pro 系列携 DeepSeek 来袭,“屏”实力让热 AI 不止!还有 20% 国补等你拿!

- DeepSeek引爆合规刚需,启明星辰发布“大模型应用内容合成水印系统”!

- 新品 AI 背调发布!DeepSeek赋能羽山数据,助力人力背调方案升级

- 上海交通大学鲲鹏昇腾科教创新卓越中心特训营DeepSeek专场圆满举办

- DeepSeek-V3-0324上线,声网对话式AI引擎同步支持

- 弘成企业培训平台接入DeepSeek,解锁业务增长新势能

- 鼎捷携手DeepSeek大模型,开启中国制造业AI智慧化新时代

- 率先接入DeepSeek V3最新版!腾讯云大模型知识引擎高效搭建金融AI应用