卡巴斯基发现Lazarus的子组织Andariel使用的新恶意软件家族

2023-07-07 19:20:36爱云资讯阅读量:745

在对Lazarus的臭名昭著的子组织Andariel的活动进行深入恶意软件调查期间,卡巴斯基研究人员发现了一个名为EarlyRat的新恶意软件家族,该恶意软件家族与Andariel已知使用的DTrack恶意软件和Maui勒索软件一起被使用。新的分析有助于减少威胁溯源所需的时间,并在攻击的早期阶段主动检测攻击。

Andariel是一种高级持续性威胁(APT),已经在Lazarus组织内运营了十多年,并且一直在卡巴斯基研究人员所关注的雷达上。最近,卡巴斯基研究人员发现了Andariel的活动,并发现了一种以前未记录的恶意软件家族,识别了其额外的攻击策略、技术和流程(TTP)。

Andariel 利用 Log4j 漏洞发起感染,该漏洞允许从其命令和控制 (C2) 基础设施下载其他恶意软件。虽然最初下载的恶意软件没有被捕获,但观察到 DTrack后门程序随后在 Log4j 漏洞被利用后不久被下载。

有趣的是,在调查过程中,卡巴斯基想办法复制了命令执行过程。很明显,Andariel活动中的命令是由一个人类操作员执行的,大概是一个没有什么经验的人,大量的错误和错别字证明了这一点。例如,操作员误将“ Program ”写成了“Prorgam ”。

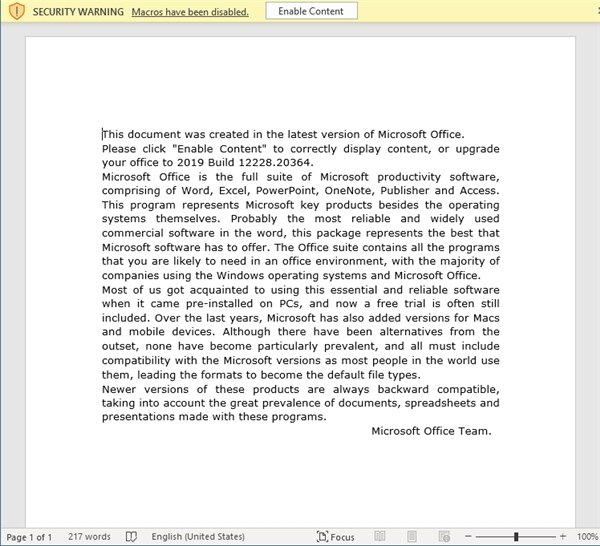

根据这些发现,卡巴斯基的研究人员在其中一个log4j案例中遇到了EarlyRat的一个版本。在某些情况下,EarlyRat是通过log4j漏洞下载的,而在其他情况下,它是通过网络钓鱼文档最终部署的。

网络钓鱼文档示例

EarlyRAT与许多其它远程访问特洛伊木马程序(RAT)一样,在激活时会收集系统信息,并使用特定模板将其传输到C2服务器。传输的数据包括唯一的计算机标识符(ID)和查询内容,这些查询内容使用ID字段中指定的加密密钥进行加密。

在功能方面,EarlyRat表现出简洁性,主要限于执行命令。有趣的是,EarlyRat与Lazarus之前部署的恶意软件MagicRat有一些高度相似之处,例如框架的使用(QT用于MagicRat,PureBasic用于EarlyRat)以及两种RAT的受限功能。

“在庞大的网络犯罪领域,我们遇到很多参与者和组织联合起来进行犯罪。网络犯罪组织之间经常会借用恶意代码,甚至附属机构也被视为是独立的实体,他们会在不同类型的恶意软件之间切换。更复杂的是,APT组织的子组织(如Lazarus的Andariel)参与了典型的网络犯罪活动,如部署勒索软件。通过专注于战术、技术和流程(TTP),正如我们对Andariel所做的那样,我们可以显著减少威胁溯源时间,并在早期阶段发现攻击,”卡巴斯基全球研究与分析团队(GReAT)高级安全研究员Jornt van der Wiel评论说。

有关Andariel活动的更多详细信息,包括技术分析和综合调查结果,请访问securelist.com.

为了避免成为已知或未知威胁行为者发动的针对性攻击的受害者,卡巴斯基研究人员建议采取以下措施:

·为您的 SOC 团队提供对最新威胁情报(TI)的访问。卡巴斯基威胁情报门户网站是卡巴斯基威胁情报的一站式访问点,提供卡巴斯基超过20年来收集的网络攻击数据以及见解。

·通过由优秀专家开发的卡巴斯基在线培训,提高您的网络安全团队应对最新针对性威胁的技能。

·为了实现端点级别的检测、调查和及时的事件修复,请部署EDR解决方案,例如卡巴斯基端点检测和响应

·除了采用基本端点保护外,还应实施企业级安全解决方案,在早期阶段检测网络级别的高级威胁,例如卡巴斯基反针对性攻击平台

由于很多针对性攻击都是从网络钓鱼或其他社交工程手段开始的,所以为员工引入安全意识培训并教授实用安全技巧非常重要。例如可以使用卡巴斯基自动化安全意识平台。

相关文章

- 卡巴斯基检测到针对包含漏洞的Windows驱动程序的攻击增加了23%

- 卡巴斯基以人工智能为重点的课程模块扩展其自动化安全意识平台

- 卡巴斯基扩展检测与响应现可在业务基础设施中实施

- 卡巴斯基瘦客户端 2.0:具有增强连接性、性能和设计的网络免疫保护

- 卡巴斯基发现每两台设备中就有一台感染了 Redline 数据窃取恶意软件

- 卡巴斯基发现,53%感染数据窃取恶意软件的设备是企业设备

- 卡巴斯基报告表示,2023年下半年针对石油和天然气行业的攻击有所增加

- 卡巴斯基315,安全与优惠的双重守护

- 卡巴斯基与香港警察紧密合作,共同打击网络犯罪,维护网络安全

- 卡巴斯基新年网络安全及电信诈骗安全提醒:守护您的数字生活

- 卡巴斯基工业网络安全现在提供集中式安全审计和高级XDR功能

- 卡巴斯基SD-WAN:保护地理分布式网络的新解决方案

- 卡巴斯基专家称:人工智能会引发“痛苦疏远综合症”

- 卡巴斯基积极布局中国市场,扩展业务领域迎接未来发展

- 安全中国,筑梦未来|卡巴斯基2023大中华区合作伙伴峰会

- 卡巴斯基发现Lazarus的子组织Andariel使用的新恶意软件家族