可穿戴设备的数据传输协议中发现33个漏洞

2022-02-17 18:18:01爱云资讯608

卡巴斯基专家发现,用于远程监控病人情况的可穿戴设备最常用的数据传输协议包含33个漏洞,其中仅在2021年,就发现了18个“严重漏洞”。与2020年相比,多个10个严重漏洞,其中很多还没有被修补。其中一些漏洞使攻击者有可能拦截从设备在线发送的数据。

持续的疫情导致医疗行业快速进行数字化。由于医院和医护人员不堪重负,许多人被隔离在家中,这些医疗组织被迫重新思考如何提供患者护理。事实上,卡巴斯基最新的研究发现,全球91%的医疗机构已经实施了远程医疗功能。但是,这种快速的数字化带来了新的安全风险,特别是在涉及到病人数据方面。

部分远程医疗服务包括远程病人监控,而这是通过所谓的可穿戴设备和检测器实现的。这些设备包括能够持续或间隔跟踪病人监控指标(如心脏活动)的可穿戴设备。

MQTT协议是从可穿戴设备和传感器传输数据的最常见协议,因为它既简单又方便。这就是为什么这种协议不仅出现在可穿戴设备上,还几乎出现在任何智能设备上。不幸的是,当使用MQTT协议时,认证是完全可选的,而且很少包括加密。这使得MQTT协议很容易遭受中间人攻击(当攻击者在通信时可以将自己置于“双方”之间),这意味着通过互联网传输的任何相关数据都有可能被盗。当涉及到可穿戴设备时,这些信息可能包括高度敏感的医疗数据、个人信息,甚至一个人的动作。

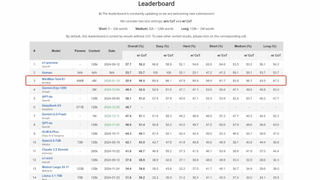

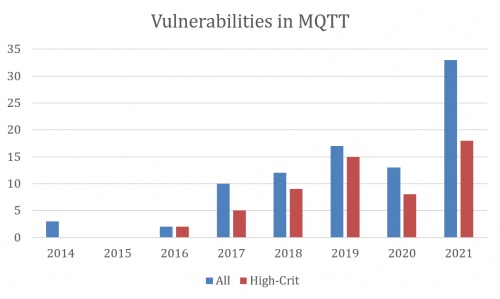

自2014年以来,总共在MQTT协议中发现90个漏洞,其中包括关键漏洞,很多漏洞至今仍未得到修补。2021年,发现了33个最新漏洞,其中有18个是关键漏洞,较2020年多了10个。所有这些漏洞都让病人面临其数据被盗的风险。

2014年至2021年,在MQTT协议中发现的漏洞数量

卡巴斯基研究人员不仅在MQTT协议中发现了漏洞,而且还发现了最受欢迎的可穿戴设备平台之一:高通骁龙可穿戴平台也包含漏洞。自该平台推出以来,已经发现了400多个漏洞;而且并非所有漏洞都已经得到修补,其中还包括2020年发现的一些漏洞。

值得注意的是,大多数可穿戴设备都会跟踪您的健康数据以及您的未知和行动信息。这不仅开启了窃取数据的可能性,还课程造成潜在的跟踪问题。

“这次的全球疫情导致了远程医疗市场的急剧增长,这不仅仅涉及通过视频软件与医生进行沟通。我们谈论的是一系列复杂、快速发展的技术和产品,包括专业应用、可穿戴设备、植入式传感器和基于云的数据库。但是,许多医院仍在使用未经过测试的第三方服务来存储病人的数据,医疗可穿戴设备和传感器中的漏洞仍然存在。在部署此类设备之前,应尽可能多地了解其安全级别,以保证公司和患者的数据安全,”卡巴斯基全球研究与分析团队(GReAT)俄罗斯负责人Maria Namestnikova评论说。

要阅读有关远程医疗安全的完整报告,请访问Securelist.

要了解有关远程医疗服务全球采用情况的更多见解,请阅读卡巴斯基的全球调查。

为了确保患者的数据安全,卡巴斯基建议医疗服务机构采取以下措施:

检查医院或医疗机构建议的应用程序或设备的安全性

尽可能减少远程医疗应用程序传输的数据(例如,如果没有必要,请不要让设备发送位置数据)

修改设备或应用的默认密码,如果设备提供加密功能,请使用加密。

相关文章

- 智能可穿戴设备在京东受热捧 IDC预计2022可穿戴市场出货量超1.6亿

- 可穿戴设备的数据传输协议中发现33个漏洞

- 工业可穿戴设备+支持AR的知识网络:沉浸式提高工业生产力

- IDC:2020年第三季度全球可穿戴设备出货量达到1.253亿台

- IDC:2020第二季度中国可穿戴设备市场出货量3293万台 同比增15.3%

- IDC预测今年全球可穿戴设备出货量将达到3.96亿台

- 亚马逊推出可改善健康状况的新型可穿戴设备,将消费者人工智能技术推向高潮

- 三星新一代可穿戴设备Galaxy Watch3和Galaxy Buds Live中国发布

- 人工智能使用Oura可穿戴设备的数据提前三天预测COVID-19

- 出门问问TicWatch Pro 4G斩获艾媒咨询“2020年度创新智能可穿戴设备”

- 谷歌宣布以21亿美元收购可穿戴设备制造商Fitbit

- Google正致力于为可穿戴设备提供基于人工智能的手部追踪

- 出门问问林宜立:AI可穿戴设备将成为大众化产品

- 出门问问李志飞:插上eSIM翅膀,加速推进AI可穿戴设备普及

- IDC:2018年第四季度全球可穿戴设备市场增长31.4%

- 谷歌发布可穿戴设备招聘职位 疑似开发智能手表