怪异的僵尸网络感染你的电脑去清除密码漏洞挖掘恶意软件

2018-09-18 19:33:41爱云资讯1179

好人还是警官?一个奇怪的僵尸网络出现在了现场,它并没有为了奴役设备而感染设备,而是实际上在清除密码货币挖掘恶意软件。

周一,奇虎360Netlab的研究人员表示,基于Satori僵尸网络编码的僵尸网络Fbot正在展示这种系统的一些非常奇怪的行为。

Satori是一个基于Mirai的僵尸网络的变体,这个臭名昭著的僵尸网络能够摧毁整个国家的在线服务。

StoRi的代码于一月发布给公众。从那时起,我们看到了针对加密劫持目的的挖掘钻机的变体;配备了用于路由器折衷的利用漏洞的变体,以及专注于部署特洛伊木马有效负载的其他变体。

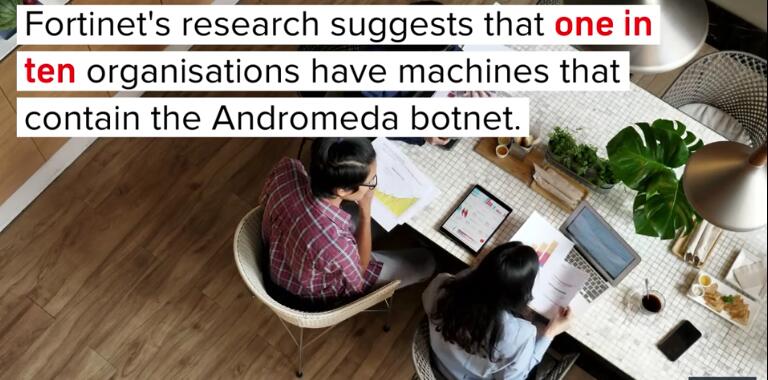

僵尸网络通常是坏消息。他们奴役易受攻击的设备,如移动设备、物联网(IoT)产品和路由器,然后这些设备被奴役在他们的驱动力中,以驱动从自动垃圾邮件活动到分布式拒绝服务(DDoS)攻击的一切。

参见:IOT黑客构建基于华为的僵尸网络,在一天内奴役18000个设备

然而,Fbot并不是你典型的僵尸网络的特征。

研究人员说,Fbot上周出现在雷达上,看来这个僵尸网络唯一的工作就是追踪被另一个僵尸网络感染的系统,com.ufo.miner,ADB.Miner的一个变体。

矿工最近一直很活跃。僵尸网络以Android设备为目标,包括智能手机、亚马逊消防电视和机顶盒,目的是利用Coinhive挖掘脚本对Monero(XMR)进行密码劫持和秘密挖掘。

Fbot和亚行传播的方式非常相似。端口TCP 5555被扫描,如果打开,有效负载执行下载和执行恶意软件的脚本,以及建立到操作员的命令和控制(C2)服务器的通道。

然而,在Fbot的情况下,有效载荷卸载ADB挖掘脚本并清除系统。

CNET:我们不能阻止僵尸网络攻击,美国政府报告说

在僵尸网络追踪到ADB恶意软件进程,杀死它们,并清除之前感染的任何痕迹之后,僵尸网络删除自身。

虽然FBOT确实有从MiLAI继承的DDoS模块,但研究人员没有从僵尸网络中记录任何DDoS攻击。

僵尸网络是非常有趣的另一个原因-系统不使用传统的C2结构进行通信。通常,DNS是标准,但Fbot选择BROCKBANK DNS协议代替。

技术:我们未能阻止僵尸网络的6个原因

C2域musl.lib是不向ICANN注册的顶级域,因此不能通过传统的DNS解决。相反,僵尸网络使用EMEDN,EngBy.com的分散链链为基础的DNS系统。

“使用除了传统DNS之外的EmerDNS的Fbot的选择非常有趣,它提高了安全研究人员发现和跟踪僵尸网络的门槛(如果他们只寻找传统的DNS名称,安全系统将失败),也使得更难使C2域陷阱,至少不是“ICANN成员可以使用”,研究人员指出。

FBOT是一个非常不寻常的僵尸网络变体。然而,它可能不是一个很好的家伙警官在工作只是寻求清理我们感染的系统。

僵尸网络清洁职责的另一个原因可能是消灭竞争,并在未来用自己的密码窃听脚本或恶意软件感染设备。无论哪种方式,Fbot是一个值得关注的僵尸网络。

相关文章

- ManageEngine卓豪经验丨如何让网络稳定运行,从理论到实践全攻略

- 卧兔网络亮相TT123新流量大会,以海外红人营销驱动出海新增长

- 中国移动总经理何飚:算力网络呈现“四个一体”发展趋势

- 美图公司出席中国网络媒体论坛,用AI让传统文化焕发活力

- 中兴通讯基于NGI邻区漏配分析工具,助力运营商5G无线网络自智提效

- 游族网络携手熊爪咖啡、COVA联名举办敬老公益行

- 共建智能充电网络,让有路的地方就有高质量充电

- 全球首个内河航运5G-A通感一体网络正式开通运行

- 文化传承+科技创新 中国移动咪咕闪耀网络视听大会

- VDC Research强调卡巴斯基在OT网络安全市场的表现

- EANTC发布面向数据中心网络的自智网络L4分级测评认证计划

- 广州移动联合中兴通讯成功商用全国首个地铁三载波聚合5G网络

- 中兴通讯qNCR解决方案助力河北联通实现弱覆盖场景网络信号升格

- 荆州联通万兆网络发布会圆满举行,智慧荆州加速起航

- 高通、上海移动和诺基亚贝尔完成毫米波网络试点 拓展5G-A应用创新

- 华为全新升级星河AI数据中心网络,构建最佳算力底座